功能特点 • 支持平台 • 架构图 • 快速构建 • 使用文档 • 部分功能演示 • 免责声明 • 致谢

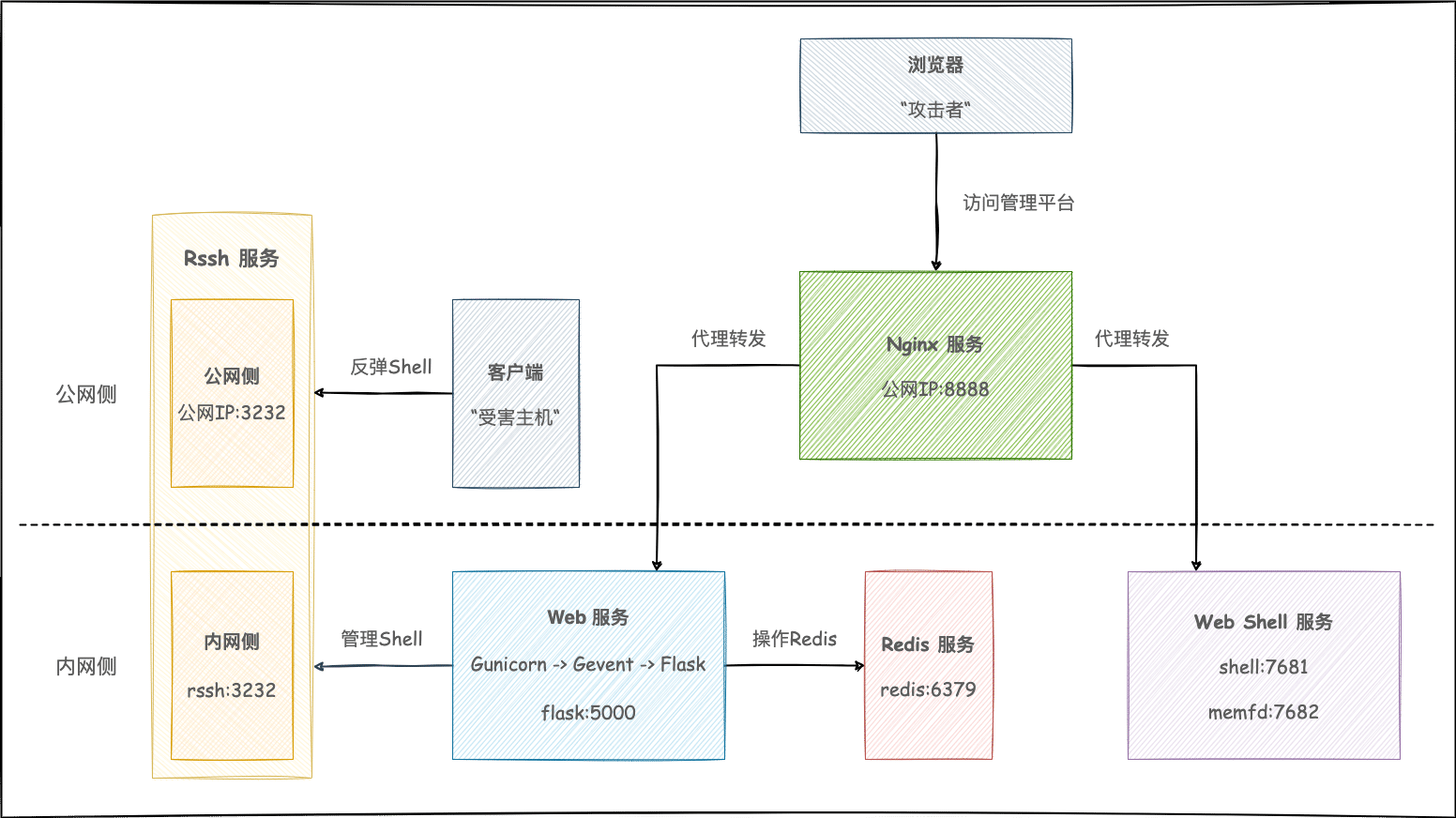

--- 在常规渗透测试和比赛中,反弹shell时是否在为 `Ctrl + C` 意外关闭Shell而发愁?是否在为执行一些交互式脚本而苦恼?常规的反弹Shell往往只是命令的执行和结果的响应,这样的Shell通常缺少便利的功能,例如完全交互式访问、TAB补全、交互程序的执行和历史记录等功能。 Supershell是一个集成了reverse_ssh服务的WEB管理平台,使用docker一键部署([快速构建](#快速构建)),支持团队协作进行C2远程控制,通过在目标主机上建立反向SSH隧道,获取真正的完全交互式Shell,同时支持多平台架构的客户端Payload,客户端Payload的大小为几MB,可以理解为在目标主机上部署了一个几MB的ssh服务器,然后获取了一个ssh shell;Supershell集成了客户端管理、客户端Payload生成、交互式Shell、文件管理、文件服务器、内存注入、安装服务、迁移guid、客户端监听、本地原生sftp命令传输文件、本地ssh隧道端口转发和备忘录等功能。 同时Supershell允许您将获取到的Shell分享给您的伙伴使用,Shell均通过浏览器页面嵌入,共享Shell采用单独的鉴权方式,无需给您的伙伴提供管理平台的身份认证凭证。 ## 功能特点 * 支持团队并发协作,一个浏览器使用所有功能 * 支持多种系统架构的反弹Shell客户端Payload,集成压缩和免杀 * 支持客户端断线自动重连 * 支持全平台完全交互式Shell,支持在浏览器中使用Shell,支持分享Shell * 支持回连客户端列表管理 * 内置文件服务器 * 支持文件管理 * 支持内存注入,即文件不落地执行木马(内存马) * 支持Windows安装反弹Shell服务和Linux尝试迁移uid与gid * 支持客户端开启监听,实现内网链 * 支持多种流量封装类型 ## 支持平台 支持生成的客户端Payload系统架构: | **android** | **darwin** | **dragonfly** | **freebsd** | **illumos** | **linux** | **netbsd** | **openbsd** | **solaris** | **windows** | |:-----------:|:----------:|:-------------:|:-----------:|:-----------:|:---------:|:----------:|:-----------:|:-----------:|:-----------:| | amd64 | amd64 | amd64 | 386 | amd64 | 386 | 386 | 386 | amd64 | 386 | | arm64 | arm64 | | amd64 | | amd64 | amd64 | amd64 | | amd64 | | | | | arm | | arm | arm | arm | | dll | | | | | arm64 | | arm64 | arm64 | arm64 | | | | | | | | | ppc64le | | mips64 | | | | | | | | | s390x | | | | | | | | | | | so | | | | | 其中以下系统架构不支持加壳压缩: ``` freebsd/* android/arm64 linux/s390x linux/so netbsd/* openbsd/* ``` ## 架构图